Poprawki dla Windows, Secure Boot oraz Internet Explorera

14 lipca 2016, 09:06Microsoft opublikował 10 biuletynów bezpieczeństwa dla Edge'a, Internet Explorera, Windows, MS Office oraz Secure Boot. W sumie poprawiono 49 błędów, w tym 2 dziury typu zero-day.

Złodzieje zaproponowali sprzedaż klejnotów z Grünes Gewölbe?

10 stycznia 2020, 16:46Izraelska CGI Group poinformowała, że skontaktowały się z nią osoby proponujące sprzedaż za równowartość 9 mln euro (10 mln dol.) w bitcoinach 2 klejnotów skradzionych w listopadzie ubiegłego roku z Grünes Gewölbe, muzeum jubilerstwa i złotnictwa założonego jako skarbiec elektorów saskich przez Augusta II Mocnego. Miało chodzić o Drezdeński Biały Diament i gwiazdę orderową polskiego Orderu Orła Białego.

The Pirate Bay przegrało proces

17 kwietnia 2009, 16:18Twórcy serwisu The Pirate Bay zostali uznani winnymi przestępstwa polegającego na pomocy w masowym naruszaniu praw autorskich. Przegrali też, toczony równolegle z procesem karnym, proces cywilny.

Kolejny atak na zakłady przemysłowe

3 listopada 2011, 17:32Przedstawiciele Symanteca poinformowali o odkryciu dużego ataku na sektor przemysłowy. Przestępcy uderzyli w 48 przedsiębiorstw. Wiele z nich to firmy działające w przemyśle chemicznym i obronnym

Jutro siedem biuletynów bezpieczeństwa

8 grudnia 2014, 10:12Microsoft poinformował, że jutro, 9 grudnia, w ramach Patch Tuesday udostępni siedem biuletynów bezpieczeństwa. Trzy z nich zostały uznane za krytyczne, a cztery za ważne. Wraz z krytycznymi biuletynami zostaną dostarczone poprawki dla dziur, które można wykorzystać zdalnie

Poważna dziura w Wi-Fi. Szczególnie zagrożone smartfony z Androidem

16 października 2017, 12:30Eksperci ujawnili szczegóły ataku KRACK (key reinstallation attack), największego od lat zagrożenia dla sieci Wi-Fi. Udany atak pozwala na kradzież informacji, wstrzykiwanie danych i manipulowanie nimi. Najbardziej zagrożeni są użytkownicy urządzeń z Linuksem i Androidem.

Po 3 latach od zuchwałej kradzieży warte fortunę rzadkie książki znaleziono pod podłogą domu w Rumunii

21 września 2020, 13:38Warte fortunę rzadkie książki, które skradziono w styczniu 2017 r. z magazynu tranzytowego w Feltham, zostały znalezione pod podłogą domu w Rumunii. Odzyskanie dzieł, w tym pierwszych wydań prac Galileusza czy Newtona, to kulminacyjny moment 3-letniej operacji Met, Poliția Română i włoskiego Korpusu Karabinierów (policje krajowe wspierały Europol i Eurojust).

Globalne wykroczenie

29 stycznia 2010, 07:26Brytyjskie Biuro Komisarza ds. Informacji stwierdziło, że na University of East Anglia, który stał się centrum skandalu związanego z kradzieżą e-maili dotyczących globalnego ocieplenia, doszło do złamania ustawy o wolności informacji. Ukradzione listy dowodzą, że niezgodnie z prawem zignorowano co najmniej jedną prośbę o udostępnienie informacji.

USA nie wykluczają sankcji handlowych

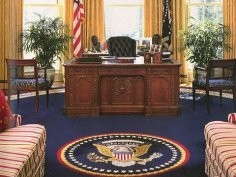

23 lutego 2013, 15:58Po raporcie, w którym firma Mandiant identyfikuje grupę APT1 jako Jednostkę 61398 chińskiej armii, administracja prezydenta Obamy postanowiła podjąć bardziej zdecydowane działania. Biały Dom wydał raport Administration Strategy on Mitigating the Theft of U.S. Trade Secrets, w którym znalazły się zalecenia dotyczące walki ze szpiegostwem finansowym

Chiny walczą z cyberprzestępcami

20 sierpnia 2015, 09:16W ciągu trwającej od 1,5 miesiąca akcji "Operation Clean Internet" chiński rząd aresztował... 15 000 osób podejrzanych o popełnienie cyberprzestępstw. Rozpoczęta w lipcu, a przewidziana na sześć miesięcy, operacja ma na celu walkę z cybergangami i poprawienie bezpieczeństwa w siec